Vzdálenost jednoznačnosti a absolutně

|

|

|

- Natálie Jandová

- před 6 lety

- Počet zobrazení:

Transkript

1 Vzdálenost jednoznačnosti a absolutně bezpečné šifry Andrew Kozlík KA MFF UK

2 Značení Pracujeme s šifrou (P, C, K, E, D), kde P je množina otevřených textů, C je množina šifrových textů, K je množina klíčů, E : K P C je šifrovací algoritmus, D : K C P je dešifrovací algoritmus. Množinám K, P a C odpovídají náhodné veličiny: K : Ω K (pravděpodobnostní rozdělení klíčů), P : Ω P (pravděpodobnostní rozdělení otevřených textů), C : Ω C (pravděpodobnostní rozdělení šifrových textů). Předpokládáme, že veličiny K a P jsou nezávislé.

3 Tvrzení H(K C) = H(K) + H(P) H(C). Důkaz. Výraz H(K, P, C) rozepíšeme dvěma způsoby: H(K, P, C) = H(P, (K, C)) = = H(K C) + H(C), H(K, P, C) = H(C, (K, P)) = = H(K) + H(P). Podle předpokladu jsou K a P nezávislé. 0 {}}{ H(P (K, C)) + H(K, C) 0 {}}{ H(C (K, P)) + H(K, P)

4 Příklad Máme šifrový text WNAJW. Vznikl zašifrováním anglického slova Caesarovou šifrou. Průchodem všech 26 klíčů najdeme jen 2 možnosti: river (klíč = +5), arena (klíč = +22). Využíváme redundanci lidského jazyka: Písmena otevřeného textu nejsou nezávislé náhodné veličiny. Čím víc šifrového textu máme, tím víc klíčů umíme vyloučit. Kolik šifrového textu je v průměru třeba, abychom mohli klíč určit jednoznačně?

5 Definice Nechť (P, C, K, E, D) je šifra. Definujeme náhodnou veličinu s pravděpodobnostním rozdělením, které odpovídá n po sobě jdoucím blokům otevřeného textu: P n : Ω P n. Pro každé y C n definujeme množinu všech možných klíčů K(y) := { k K : Pr ( P n =D(k, y) ) > 0 } Příklad V případě Caesarovy šifry máme K( WNAJW ) = {5, 22}. Bloky otevřeného textu mohou být například písmena.

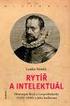

6 Četnost písmen v anglickém jazyce

7 Četnost nejčastějších bigramů v anglickém jazyce v % TH 2,71 RE 1,41 EN 1,13 OR 1,06 NG 0,89 HE 2,33 ES 1,32 AT 1,12 EA 1,00 AL 0,88 IN 2,03 ON 1,32 ED 1,08 TI 0,99 IT 0,88 ER 1,78 ST 1,25 ND 1,07 AR 0,98 AS 0,87 AN 1,61 NT 1,17 TO 1,07 TE 0,98 IS 0,86 Četnost nejčastějších trigramů v anglickém jazyce v % THE 1,81 HER 0,36 ERE 0,31 ATI 0,26 AND 0,73 FOR 0,34 TIO 0,31 HAT 0,26 ING 0,72 THA 0,33 TER 0,30 ATE 0,25 ENT 0,42 NTH 0,33 EST 0,28 ALL 0,25 ION 0,42 INT 0,32 ERS 0,28 ETH 0,24

8 Redundance jazyka Kolik informace je v jednom písmeně jazyka? Jazyk s nulovou redundancí: log ,70. Anglický jazyk v 1. přiblížení: Podle pravděpodobnostního rozdělení písmen H(P) 4,19. Anglický jazyk ve 2. přiblížení: Podle pravděpodobnostního rozdělení bigramů 1 2 H(P2 ) 3,90. Průměrné množství informace v jednom písmeni bigramu. Hodnota 1 n H(Pn ) klesá s rostoucím n. (S rozšiřujícím se kontextem klesá informační hodnota písmene.)

9 Definice Nechť L je jazyk, P n je náhodná veličina, jejíž rozdělení odpovídá n-gramům v jazyce L. Entropii jazyka L definujeme jako H(P n ) H L := lim. n n Redundanci jazyka L definujeme jako R L := 1 H L log 2 P.

10 Definice Nechť L je jazyk, P n je náhodná veličina, jejíž rozdělení odpovídá n-gramům v jazyce L. Entropii jazyka L definujeme jako H(P n ) H L := lim. n n Redundanci jazyka L definujeme jako počet bitů v jednom znaku % nevyužitého prostoru R L := 1 H L log 2 P. maximální možný počet bitů v jednom znaku

11 Statistiky pro anglický jazyk 1,0 H L 1,5 Každé písmeno nese pouze cca 1,25 bitu informace. 0,68 R L 0,79 V anglickém textu je 75 % znaků informačně zbytečných. Přesněji, pro dostatečně velké n existuje kódování n-gramů, kterým lze v průměru docílit o 75 % kratšího textu.

12 Věta Nechť (P, C, K, E, D) je šifra, R L je redundance jazyka otevřených textů, K má rovnoměrné rozdělení. Pak střední hodnota počtu možných klíčů pro šifrový text délky n bloků je E K(C n ) K P n(1 R L) C n.

13 Důkaz. Podle věty o maximální entropii je H(C n ) log 2 C n = log 2 C n. Posloupnost 1 n H(Pn ) klesá k hodnotě H L, čili 1 n H(Pn ) H L = (1 R L ) log 2 P. Veličina K má rovnoměrné rozdělení: H(K) = log 2 K. Už jsme dokázali H(K C n ) = H(K) + H(P n ) H(C n ) log 2 K + n(1 R L ) log 2 P log 2 C n = log 2 K P n(1 R L) C n.

14 Pokračování důkazu Máme tedy spodní odhad: Uděláme ještě horní odhad: H(K C n ) log 2 K P n(1 R L) C n. definice podmíněné entropie H(K C n ) = y C n Pr(C n =y) H(K C n =y) věta o maximální entropii Jensenova nerovnost y C n Pr(C n =y) log 2 K(y) log 2 y C n Pr(C n =y) K(y) = log 2 E K(C n ). Složením odhadů dostaneme: log 2 E K(C n ) log 2 K P n(1 R L) C n.

15 Vzdálenost jednoznačnosti Kolik šifrového textu potřebujeme pro known-ciphertext attack? Neřešíme časovou náročnost. Řešíme možnost teoreticky uspět, např. hrubou silou. Pro šifrový text y lze útok úspěšně provést, jestliže K(y) je jednoprvková. Dosadíme-li E K(C n ) = 1, dostaneme podmínku: K P n(1 R L) C n 1. Upravíme ji, abychom vyjádřili n: n log 2 K log 2 C (1 R L ) log 2 P vzdálenost jednoznačnosti

16 Vzdálenost jednoznačnosti Pokud C = P, nerovnost se zjednoduší: n log K R L log P. Příklad Mějme substituční šifru na anglickém textu: K = 26! P = C = 26 RL = 0,75 Po dosazení dostaneme podmínku n 25,07. K jednoznačnému dešifrování může stačit pouhých 26 znaků šifrového textu!

17 Absolutní bezpečnost Definice Říkáme, že šifra (P, C, K, E, D) je absolutně bezpečná, jestliže Pr(P=x C=y) = Pr(P=x) pro všechna x P a y C taková, že Pr(C=y) 0.

18 Tvrzení Šifra je absolutně bezpečná, právě když P a C jsou nezávislé. Důkaz. Následující podmínky jsou ekvivalentní: Šifra je absolutně bezpečná. Pr(P=x, C=y) Pr(P=x) = Pr(P=x C=y) = Pr(C=y) pro všechna x P a y C taková, že Pr(C=y) 0. Pr(P=x) Pr(C=y) = Pr(P=x, C=y) pro všechna x P a y C. platí triviálně, pro případ Pr(C=y) = 0 P a C jsou nezávislé.

19 Důsledek Následující podmínky jsou ekvivalentní: 1. Šifra je absolutně bezpečná. 2. H(P C) = H(P). 3. H(C P) = H(C).

20 Věta Jestliže klíč je volen náhodně s rovnoměrným rozdělením, pak Vernamova šifra je absolutně bezpečná. Důkaz. Pro všechna x P a y C platí Pr(P=x, C=y) = Pr(P=x, K=x y) = Pr(P=x) Pr(K=x y) = Pr(P=x) K 1. Podle věty o úplné pravděpodobnosti: Pr(C=y) = x P Pr(P=x, C=y) = x P K 1 Pr(P=x) = K 1. Spojením obou výsledků zjišťujeme, že Pr(P=x, C=y) = Pr(P=x) Pr(C=y) x P, y C.

21 Lemma H(C) H(P) Důkaz. H(C) H(C K) = H(P K) = H(P). obecná vlastnost entropie P a K jsou nezávislé znalost klíče dává jednoznačnou korespondenci mezi otevřenými a šifrovými texty

22 Věta (Shannon) Jestliže je šifra absolutně bezpečná, pak H(K) H(P). Důkaz. H(K) + H(P) = H(K, P) = H(K, P, C) H(P, C). P a K jsou nezávislé známe-li otevřený text a klíč, pak šifrový text je určen jednoznačně obecná vlastnost entropie H(K) H(P, C) H(P) = H(C P) = H(C) H(P). právě jsme dokázali obecná vlastnost entropie absolutní bezpečnost předchozí lemma

23 Závěr Má-li P rovnoměrné rozdělení, pak pro Vernamovu šifru H(K) H(P). Z Shannonovy věty tedy plyne: Má-li P rovnoměrné rozdělení, pak žádná absolutně bezpečná šifra není z hlediska délky klíče efektivnější než Vernamova šifra. Absolutní bezpečnost je nepraktická.

24 Další typy bezpečnosti Výpočetní bezpečnost Kryptografický systém je výpočetně bezpečný, jestliže nejlepší známý útok, kterým ho lze prolomit vyžaduje alespoň N operací, kde N je velké číslo převyšující výpočetní možnosti útočníka. V současné době alespoň N Dokazatelná bezpečnost Říkáme, že kryptografický systém je dokazatelně bezpečný, jestliže jeho prolomením by bylo možné současně řešit nějaký dobře zkoumaný matematický problém, pro který není známa efektivní metoda řešení. Například problém faktorizace nebo diskrétního logaritmu.

SHANNONOVA TEORIE TAJNÉ KOMUNIKACE

SHANNONOVA TEORIE TAJNÉ KOMUNIKACE Verze 1.3 ANDREW KOZLÍK 1. ÚVOD DO DISKRÉTNÍ PRAVDĚPODOBNOSTI Uvažujme náhodný pokus, při kterém házíme dokonale symetrickou kostkou a zaznamenáváme číslo, které padlo.

SHANNONOVA TEORIE TAJNÉ KOMUNIKACE Verze 1.3 ANDREW KOZLÍK 1. ÚVOD DO DISKRÉTNÍ PRAVDĚPODOBNOSTI Uvažujme náhodný pokus, při kterém házíme dokonale symetrickou kostkou a zaznamenáváme číslo, které padlo.

Konstrukce šifer. Andrew Kozlík KA MFF UK

Konstrukce šifer Andrew Kozlík KA MFF UK Kerckhoffsův princip V roce 1883 stanovil Auguste Kerckhoffs 6 principů, kterými by se měl řídit návrh šifrovacích zařízení. Například, že zařízení by mělo být

Konstrukce šifer Andrew Kozlík KA MFF UK Kerckhoffsův princip V roce 1883 stanovil Auguste Kerckhoffs 6 principů, kterými by se měl řídit návrh šifrovacích zařízení. Například, že zařízení by mělo být

Algoritmy komprese dat

Algoritmy komprese dat Úvod do teorie informace Claude Shannon (1916 2001) 5.11.2014 NSWI072-7 Teorie informace Informace Co je to informace? Můžeme informaci měřit? Existují teoretické meze pro délku

Algoritmy komprese dat Úvod do teorie informace Claude Shannon (1916 2001) 5.11.2014 NSWI072-7 Teorie informace Informace Co je to informace? Můžeme informaci měřit? Existují teoretické meze pro délku

kryptosystémy obecně další zajímavé substituční šifry klíčové hospodářství kryptografická pravidla Hillova šifra Vernamova šifra Knižní šifra

kryptosystémy obecně klíčové hospodářství klíč K, prostor klíčů T K kryptografická pravidla další zajímavé substituční šifry Hillova šifra Vernamova šifra Knižní šifra klíč K různě dlouhá posloupnost znaků

kryptosystémy obecně klíčové hospodářství klíč K, prostor klíčů T K kryptografická pravidla další zajímavé substituční šifry Hillova šifra Vernamova šifra Knižní šifra klíč K různě dlouhá posloupnost znaků

Substituční šifry a frekvenční analýza. Mgr. Radim Janča ijanca@fit.vutbr.cz

Substituční šifry a frekvenční analýza Mgr. Radim Janča ijanca@fit.vutbr.cz Harmonogram Celkově 4 cvičení v P256 Prezentace z cvičení budou zveřejňovány na http://buslab.fit.vutbr.cz/kib/ 3 samostatné

Substituční šifry a frekvenční analýza Mgr. Radim Janča ijanca@fit.vutbr.cz Harmonogram Celkově 4 cvičení v P256 Prezentace z cvičení budou zveřejňovány na http://buslab.fit.vutbr.cz/kib/ 3 samostatné

4. Teorie informace, teorie složitosti algoritmů. doc. Ing. Róbert Lórencz, CSc.

Bezpečnost 4. Teorie informace, teorie složitosti algoritmů doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních

Bezpečnost 4. Teorie informace, teorie složitosti algoritmů doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních

Diffieho-Hellmanův protokol ustanovení klíče

Diffieho-Hellmanův protokol ustanovení klíče Andrew Kozlík KA MFF UK Diffieho-Hellmanův protokol ustanovení klíče (1976) Před zahájením protokolu se ustanoví veřejně známé parametry: Konečná grupa (G,

Diffieho-Hellmanův protokol ustanovení klíče Andrew Kozlík KA MFF UK Diffieho-Hellmanův protokol ustanovení klíče (1976) Před zahájením protokolu se ustanoví veřejně známé parametry: Konečná grupa (G,

Asymetrické šifry. Pavla Henzlová 28.3.2011. FJFI ČVUT v Praze. Pavla Henzlová (FJFI ČVUT v Praze) Asymetrické šifry 28.3.

Asymetrické šifry Pavla Henzlová FJFI ČVUT v Praze 28.3.2011 Pavla Henzlová (FJFI ČVUT v Praze) Asymetrické šifry 28.3.2011 1 / 16 Obsah 1 Asymetrická kryptografie 2 Diskrétní logaritmus 3 Baby step -

Asymetrické šifry Pavla Henzlová FJFI ČVUT v Praze 28.3.2011 Pavla Henzlová (FJFI ČVUT v Praze) Asymetrické šifry 28.3.2011 1 / 16 Obsah 1 Asymetrická kryptografie 2 Diskrétní logaritmus 3 Baby step -

Šifrová ochrana informací historie KS4

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie KS4 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie KS4 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

Andrew Kozlík KA MFF UK

Autentizační kód zprávy Andrew Kozlík KA MFF UK Autentizační kód zprávy Anglicky: message authentication code (MAC). MAC algoritmus je v podstatě hashovací funkce s klíčem: MAC : {0, 1} k {0, 1} {0, 1}

Autentizační kód zprávy Andrew Kozlík KA MFF UK Autentizační kód zprávy Anglicky: message authentication code (MAC). MAC algoritmus je v podstatě hashovací funkce s klíčem: MAC : {0, 1} k {0, 1} {0, 1}

Hashovací funkce. Andrew Kozlík KA MFF UK

Hashovací funkce Andrew Kozlík KA MFF UK Hashovací funkce Hashovací funkce je zobrazení h : {0, 1} {0, 1} n. Typicky n {128, 160, 192, 224, 256, 384, 512}. Obraz h(x) nazýváme otisk, hash nebo digest prvku

Hashovací funkce Andrew Kozlík KA MFF UK Hashovací funkce Hashovací funkce je zobrazení h : {0, 1} {0, 1} n. Typicky n {128, 160, 192, 224, 256, 384, 512}. Obraz h(x) nazýváme otisk, hash nebo digest prvku

Šifrová ochrana informací historie PS4

Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie PS4 1 Osnova úvod, definice pojmů; substituční šifry; transpoziční šifry; první prakticky používané šifrové systémy;

Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie PS4 1 Osnova úvod, definice pojmů; substituční šifry; transpoziční šifry; první prakticky používané šifrové systémy;

Pravděpodobnost a statistika

Pravděpodobnost a statistika 1 Náhodné pokusy a náhodné jevy Činnostem, jejichž výsledek není jednoznačně určen podmínkami, za kterých probíhají, a které jsou (alespoň teoreticky) neomezeně opakovatelné,

Pravděpodobnost a statistika 1 Náhodné pokusy a náhodné jevy Činnostem, jejichž výsledek není jednoznačně určen podmínkami, za kterých probíhají, a které jsou (alespoň teoreticky) neomezeně opakovatelné,

Matematická analýza pro informatiky I. Limita posloupnosti (I)

Matematická analýza pro informatiky I. 3. přednáška Limita posloupnosti (I) Jan Tomeček tomecek@inf.upol.cz http://aix-slx.upol.cz/ tomecek/index Univerzita Palackého v Olomouci 25. února 2011 tomecek@inf.upol.cz

Matematická analýza pro informatiky I. 3. přednáška Limita posloupnosti (I) Jan Tomeček tomecek@inf.upol.cz http://aix-slx.upol.cz/ tomecek/index Univerzita Palackého v Olomouci 25. února 2011 tomecek@inf.upol.cz

Psaní na mokrý papír. Andrew Kozlik KA MFF UK

Psaní na mokrý papír Andrew Kozlik KA MFF UK W1 Motivace Problém: Vkládání do některých prvků nosiče má vysoký dopad na detekovatelnost. PNG/GIF: Oblasti s nízkou texturou. JPEG: Nulové AC koeficienty.

Psaní na mokrý papír Andrew Kozlik KA MFF UK W1 Motivace Problém: Vkládání do některých prvků nosiče má vysoký dopad na detekovatelnost. PNG/GIF: Oblasti s nízkou texturou. JPEG: Nulové AC koeficienty.

I. D i s k r é t n í r o z d ě l e n í

6. T y p y r o z d ě l e n í Poznámka: V odst. 5.5-5.10 jsme uvedli příklady náhodných veličin a jejich distribučních funkcí. Poznali jsme, že se od sebe liší svým typem. V příkladech 5.5, 5.6 a 5.8 jsme

6. T y p y r o z d ě l e n í Poznámka: V odst. 5.5-5.10 jsme uvedli příklady náhodných veličin a jejich distribučních funkcí. Poznali jsme, že se od sebe liší svým typem. V příkladech 5.5, 5.6 a 5.8 jsme

p(x) = P (X = x), x R,

6. T y p y r o z d ě l e n í Poznámka: V odst. 5.5-5.10 jsme uvedli příklady náhodných veličin a jejich distribučních funkcí. Poznali jsme, že se od sebe liší svým typem. V příkladech 5.5, 5.6 a 5.8 jsme

6. T y p y r o z d ě l e n í Poznámka: V odst. 5.5-5.10 jsme uvedli příklady náhodných veličin a jejich distribučních funkcí. Poznali jsme, že se od sebe liší svým typem. V příkladech 5.5, 5.6 a 5.8 jsme

NMAI059 Pravděpodobnost a statistika

NMAI059 Pravděpodobnost a statistika podle přednášky Daniela Hlubinky (hlubinka@karlin.mff.cuni.cz) zapsal Pavel Obdržálek (pobdr@matfyz.cz) 205/20 poslední změna: 4. prosince 205 . přednáška. 0. 205 )

NMAI059 Pravděpodobnost a statistika podle přednášky Daniela Hlubinky (hlubinka@karlin.mff.cuni.cz) zapsal Pavel Obdržálek (pobdr@matfyz.cz) 205/20 poslední změna: 4. prosince 205 . přednáška. 0. 205 )

Kryptografie, elektronický podpis. Ing. Miloslav Hub, Ph.D. 27. listopadu 2007

Kryptografie, elektronický podpis Ing. Miloslav Hub, Ph.D. 27. listopadu 2007 Kryptologie Kryptologie věda o šifrování, dělí se: Kryptografie nauka o metodách utajování smyslu zpráv převodem do podoby,

Kryptografie, elektronický podpis Ing. Miloslav Hub, Ph.D. 27. listopadu 2007 Kryptologie Kryptologie věda o šifrování, dělí se: Kryptografie nauka o metodách utajování smyslu zpráv převodem do podoby,

Šifrová ochrana informací historie PS4

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie PS4 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací historie PS4 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

Generátory náhodných a

Kapitola 5 Generátory náhodných a pseudonáhodných čísel, generátory prvočísel V roce 1917 si Gilbert Vernam nechal patentovat šifru, která nyní nese jeho jméno. Byl přesvědčen, že je to zcela bezpečná

Kapitola 5 Generátory náhodných a pseudonáhodných čísel, generátory prvočísel V roce 1917 si Gilbert Vernam nechal patentovat šifru, která nyní nese jeho jméno. Byl přesvědčen, že je to zcela bezpečná

Proudové šifry a posuvné registry s lineární zpětnou vazbou

Proudové šifry a posuvné registry s lineární zpětnou vazbou Andrew Kozlík KA MFF UK Proudové šifry Bloková šifra Šifruje velké bloky otevřeného textu. Bloky mají pevnou délku. Velké znamená, že je prakticky

Proudové šifry a posuvné registry s lineární zpětnou vazbou Andrew Kozlík KA MFF UK Proudové šifry Bloková šifra Šifruje velké bloky otevřeného textu. Bloky mají pevnou délku. Velké znamená, že je prakticky

8. RSA, kryptografie s veřejným klíčem. doc. Ing. Róbert Lórencz, CSc.

Bezpečnost 8. RSA, kryptografie s veřejným klíčem doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních programů

Bezpečnost 8. RSA, kryptografie s veřejným klíčem doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních programů

Informatika / bezpečnost

Informatika / bezpečnost Bezpečnost, šifry, elektronický podpis ZS 2015 KIT.PEF.CZU Bezpečnost IS pojmy aktiva IS hardware software data citlivá data hlavně ta chceme chránit autorizace subjekt má právo

Informatika / bezpečnost Bezpečnost, šifry, elektronický podpis ZS 2015 KIT.PEF.CZU Bezpečnost IS pojmy aktiva IS hardware software data citlivá data hlavně ta chceme chránit autorizace subjekt má právo

Kryptografie - Síla šifer

Kryptografie - Síla šifer Rozdělení šifrovacích systémů Krátká charakteristika Historie a současnost kryptografie Metody, odolnost Praktické příklady Slabá místa systémů Lidský faktor Rozdělení šifer Obousměrné

Kryptografie - Síla šifer Rozdělení šifrovacích systémů Krátká charakteristika Historie a současnost kryptografie Metody, odolnost Praktické příklady Slabá místa systémů Lidský faktor Rozdělení šifer Obousměrné

Komprese dat (Komprimace dat)

Komprese dat (Komprimace dat) Př.: zakódovat slovo ARARAUNA K K 2 četnost absolutní relativní A 4,5 N,25 R 2,25 U,25 kód K : kód K 2 :... 6 bitů... 4 bitů prefixový kód: žádné kódové slovo není prefixem

Komprese dat (Komprimace dat) Př.: zakódovat slovo ARARAUNA K K 2 četnost absolutní relativní A 4,5 N,25 R 2,25 U,25 kód K : kód K 2 :... 6 bitů... 4 bitů prefixový kód: žádné kódové slovo není prefixem

Šifrová ochrana informací věk počítačů PS5-2

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací věk počítačů PS5-2 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

VŠFS; Aplikovaná informatika; SW systémy 2005/2006 1 Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací věk počítačů PS5-2 VŠFS; Aplikovaná informatika; SW systémy 2005/2006 2 Osnova

klasická kryptologie základní pojmy požadavky na kryptosystém typologie šifer transpoziční šifry substituční šifry

klasická kryptologie transpoziční šifry substituční šifry základní pojmy požadavky na kryptosystém pravidla bezpečnosti silný kryptosystém typologie šifer bloková x proudová s tajným klíčem x s veřejným

klasická kryptologie transpoziční šifry substituční šifry základní pojmy požadavky na kryptosystém pravidla bezpečnosti silný kryptosystém typologie šifer bloková x proudová s tajným klíčem x s veřejným

doc. Ing. Róbert Lórencz, CSc.

Bezpečnost 3. Blokové, transpoziční a exponenciální šifry doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních

Bezpečnost 3. Blokové, transpoziční a exponenciální šifry doc. Ing. Róbert Lórencz, CSc. České vysoké učení technické v Praze Fakulta informačních technologií Katedra počítačových systémů Příprava studijních

Matematické základy šifrování a kódování

Matematické základy šifrování a kódování Permutace Pojem permutace patří mezi základní pojmy a nachází uplatnění v mnoha oblastech, např. kombinatorice, algebře apod. Definice Nechť je n-prvková množina.

Matematické základy šifrování a kódování Permutace Pojem permutace patří mezi základní pojmy a nachází uplatnění v mnoha oblastech, např. kombinatorice, algebře apod. Definice Nechť je n-prvková množina.

ŠIFROVACÍ METODA ZALOŽENÁ NA FRAKTÁLNÍ KOMPRESI. 1. Úvod. V posledních letech se ukázalo, že teorii fraktálů lze využít v mnoha teoretických

Kvaternion 2 (2012, 83 89 83 ŠIFROVACÍ METODA ZALOŽENÁ NA FRAKTÁLNÍ KOMPRESI TOMÁŠ GRÍSA Abstrakt Tento článek se zabývá teoretickými principy fraktální komprese a využitím modifikovaného algoritmu fraktální

Kvaternion 2 (2012, 83 89 83 ŠIFROVACÍ METODA ZALOŽENÁ NA FRAKTÁLNÍ KOMPRESI TOMÁŠ GRÍSA Abstrakt Tento článek se zabývá teoretickými principy fraktální komprese a využitím modifikovaného algoritmu fraktální

Matematika 2 Úvod ZS09. KMA, PřF UP Olomouc. Jiří Fišer (KMA, PřF UP Olomouc) KMA MA2AA ZS09 1 / 25

Matematika 2 Úvod Jiří Fišer KMA, PřF UP Olomouc ZS09 Jiří Fišer (KMA, PřF UP Olomouc) KMA MA2AA ZS09 1 / 25 Studijní materiály web předmětu: aix-slx.upol.cz/ fiser St. Trávníček: Matematická analýza kag.upol.cz/travnicek/1-matan.

Matematika 2 Úvod Jiří Fišer KMA, PřF UP Olomouc ZS09 Jiří Fišer (KMA, PřF UP Olomouc) KMA MA2AA ZS09 1 / 25 Studijní materiály web předmětu: aix-slx.upol.cz/ fiser St. Trávníček: Matematická analýza kag.upol.cz/travnicek/1-matan.

Ukázkyaplikacímatematiky

Ukázkyaplikacímatematiky Jiří Tůma 2015 http://www.karlin.mff.cuni.cz/ tuma/aplikace15.htm tuma@karlin.mff.cuni.cz 0-1 Kapitola1 Úvod do šifrování 1-1 Základní pojmy- obsah Základnípojmy Ceasarova šifra

Ukázkyaplikacímatematiky Jiří Tůma 2015 http://www.karlin.mff.cuni.cz/ tuma/aplikace15.htm tuma@karlin.mff.cuni.cz 0-1 Kapitola1 Úvod do šifrování 1-1 Základní pojmy- obsah Základnípojmy Ceasarova šifra

Ukázky aplikací matematiky. Kapitola 1. Jiří Tůma. Úvod do šifrování. Základní pojmy- obsah. Historie šifrování

Ukázky aplikací matematiky Jiří Tůma 2015 http://www.karlin.mff.cuni.cz/ tuma/aplikace15.htm tuma@karlin.mff.cuni.cz Kapitola 1 0-1 1-1 Základní pojmy- obsah Historie šifrování Základnípojmy Ceasarova

Ukázky aplikací matematiky Jiří Tůma 2015 http://www.karlin.mff.cuni.cz/ tuma/aplikace15.htm tuma@karlin.mff.cuni.cz Kapitola 1 0-1 1-1 Základní pojmy- obsah Historie šifrování Základnípojmy Ceasarova

Úvod do teorie her. 6. Koaliční hry

Úvod do teorie her 6. Koaliční hry Tomáš Kroupa http://staff.utia.cas.cz/kroupa/ 2018 ÚTIA AV ČR Různé formy her Známé formy her jsou: rozvinutá, strategická, koaliční. Pro danou množinu hráčů N = {1,...,

Úvod do teorie her 6. Koaliční hry Tomáš Kroupa http://staff.utia.cas.cz/kroupa/ 2018 ÚTIA AV ČR Různé formy her Známé formy her jsou: rozvinutá, strategická, koaliční. Pro danou množinu hráčů N = {1,...,

vnější profesionál vnitřní profesionál organizace opakuje podsouvá

Útoky proti metodám kryptografické ochrany Co je cílem útoku: utajení autenticita integrita vzájemnost Kdo je potenciální útočník: laik venkovní laik domácí hacker Jak se útočník chová: zachycuje pozměňuje

Útoky proti metodám kryptografické ochrany Co je cílem útoku: utajení autenticita integrita vzájemnost Kdo je potenciální útočník: laik venkovní laik domácí hacker Jak se útočník chová: zachycuje pozměňuje

MFF UK Praha, 22. duben 2008

MFF UK Praha, 22. duben 2008 Elektronický podpis / CA / PKI část 1. http://crypto-world.info/mff/mff_01.pdf P.Vondruška Slide2 Přednáška pro ty, kteří chtějí vědět PROČ kliknout ANO/NE a co zatím všechno

MFF UK Praha, 22. duben 2008 Elektronický podpis / CA / PKI část 1. http://crypto-world.info/mff/mff_01.pdf P.Vondruška Slide2 Přednáška pro ty, kteří chtějí vědět PROČ kliknout ANO/NE a co zatím všechno

Kryptografie založená na problému diskrétního logaritmu

Kryptografie založená na problému diskrétního logaritmu Andrew Kozlík KA MFF UK Diffieho-Hellmanův protokol ustanovení klíče (1976) Před zahájením protokolu se ustanoví veřejně známé parametry: Konečná

Kryptografie založená na problému diskrétního logaritmu Andrew Kozlík KA MFF UK Diffieho-Hellmanův protokol ustanovení klíče (1976) Před zahájením protokolu se ustanoví veřejně známé parametry: Konečná

prof. RNDr. Roman Kotecký DrSc., Dr. Rudolf Blažek, PhD Pravděpodobnost a statistika Katedra teoretické informatiky Fakulta informačních technologií

prof. RNDr. Roman Kotecký DrSc., Dr. Rudolf Blažek, PhD Katedra teoretické informatiky Fakulta informačních technologií České vysoké učení technické v Praze c Rudolf Blažek, Roman Kotecký, 2011 Pravděpodobnost

prof. RNDr. Roman Kotecký DrSc., Dr. Rudolf Blažek, PhD Katedra teoretické informatiky Fakulta informačních technologií České vysoké učení technické v Praze c Rudolf Blažek, Roman Kotecký, 2011 Pravděpodobnost

HL Academy - Chata Lopata Emu (Brkos 2012) Řetězové zlomky / 27

Řetězové zlomky HL Academy - Chata Lopata 2012 13.2. 18.2.2012 Emu (Brkos 2012) Řetězové zlomky 13.2. 18.2.2012 1 / 27 Obsah 1 Úvod 2 Základní pojmy 3 Konečné řetězové zlomky Sblížené zlomky Euklidův algoritmus

Řetězové zlomky HL Academy - Chata Lopata 2012 13.2. 18.2.2012 Emu (Brkos 2012) Řetězové zlomky 13.2. 18.2.2012 1 / 27 Obsah 1 Úvod 2 Základní pojmy 3 Konečné řetězové zlomky Sblížené zlomky Euklidův algoritmus

populace soubor jednotek, o jejichž vlastnostech bychom chtěli vypovídat letní semestr Definice subjektech.

Populace a Šárka Hudecová Katedra pravděpodobnosti a matematické statistiky Matematicko-fyzikální fakulta Univerzity Karlovy letní semestr 2012 1 populace soubor jednotek, o jejichž vlastnostech bychom

Populace a Šárka Hudecová Katedra pravděpodobnosti a matematické statistiky Matematicko-fyzikální fakulta Univerzity Karlovy letní semestr 2012 1 populace soubor jednotek, o jejichž vlastnostech bychom

KRYPTOGRAFIE VER EJNE HO KLI Č E

KRYPTOGRAFIE VER EJNE HO KLI Č E ÚVOD Patricie Vyzinová Jako téma jsem si vybrala asymetrickou kryptografii (kryptografie s veřejným klíčem), což je skupina kryptografických metod, ve kterých se pro šifrování

KRYPTOGRAFIE VER EJNE HO KLI Č E ÚVOD Patricie Vyzinová Jako téma jsem si vybrala asymetrickou kryptografii (kryptografie s veřejným klíčem), což je skupina kryptografických metod, ve kterých se pro šifrování

CO JE KRYPTOGRAFIE Šifrovací algoritmy Kódovací algoritmus Prolomení algoritmu

KRYPTOGRAFIE CO JE KRYPTOGRAFIE Kryptografie je matematický vědní obor, který se zabývá šifrovacími a kódovacími algoritmy. Dělí se na dvě skupiny návrh kryptografických algoritmů a kryptoanalýzu, která

KRYPTOGRAFIE CO JE KRYPTOGRAFIE Kryptografie je matematický vědní obor, který se zabývá šifrovacími a kódovacími algoritmy. Dělí se na dvě skupiny návrh kryptografických algoritmů a kryptoanalýzu, která

Komprese dat. Jan Outrata KATEDRA INFORMATIKY UNIVERZITA PALACKÉHO V OLOMOUCI. přednášky

Komprese dat Jan Outrata KATEDRA INFORMATIKY UNIVERZITA PALACKÉHO V OLOMOUCI přednášky Statistické metody Jan Outrata (Univerzita Palackého v Olomouci) Komprese dat Olomouc, únor březen 2016 1 / 23 Tunstallův

Komprese dat Jan Outrata KATEDRA INFORMATIKY UNIVERZITA PALACKÉHO V OLOMOUCI přednášky Statistické metody Jan Outrata (Univerzita Palackého v Olomouci) Komprese dat Olomouc, únor březen 2016 1 / 23 Tunstallův

11. cvičení z PSI prosince hodnota pozorovaná četnost n i p X (i) = q i (1 q), i N 0.

11 cvičení z PSI 12-16 prosince 2016 111 (Test dobré shody - geometrické rozdělení Realizací náhodné veličiny X jsme dostali následující četnosti výsledků: hodnota 0 1 2 3 4 5 6 pozorovaná četnost 29 15

11 cvičení z PSI 12-16 prosince 2016 111 (Test dobré shody - geometrické rozdělení Realizací náhodné veličiny X jsme dostali následující četnosti výsledků: hodnota 0 1 2 3 4 5 6 pozorovaná četnost 29 15

Kryptografie a počítačová bezpečnost

Kryptografie a počítačová bezpečnost Symetrické algoritmy (cont.) KPB 2017/18, 6. přednáška 1 Teoretické základy blokových algoritmů Koncept moderní kryptografie navrhli C. Shannon a H. Feistel. Claude

Kryptografie a počítačová bezpečnost Symetrické algoritmy (cont.) KPB 2017/18, 6. přednáška 1 Teoretické základy blokových algoritmů Koncept moderní kryptografie navrhli C. Shannon a H. Feistel. Claude

3. Podmíněná pravděpodobnost a Bayesův vzorec

3. Podmíněná pravděpodobnost a Bayesův vzorec Poznámka: V některých úlohách řešíme situaci, kdy zkoumáme pravděpodobnost náhodného jevu za dalších omezujících podmínek. Nejčastěji má omezující podmínka

3. Podmíněná pravděpodobnost a Bayesův vzorec Poznámka: V některých úlohách řešíme situaci, kdy zkoumáme pravděpodobnost náhodného jevu za dalších omezujících podmínek. Nejčastěji má omezující podmínka

KOMPRESE OBRAZŮ. Václav Hlaváč, Jan Kybic. Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání.

1/25 KOMPRESE OBRAZŮ Václav Hlaváč, Jan Kybic Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání hlavac@fel.cvut.cz http://cmp.felk.cvut.cz/ hlavac KOMPRESE OBRAZŮ, ÚVOD

1/25 KOMPRESE OBRAZŮ Václav Hlaváč, Jan Kybic Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání hlavac@fel.cvut.cz http://cmp.felk.cvut.cz/ hlavac KOMPRESE OBRAZŮ, ÚVOD

Greenova funkce pro dvoubodové okrajové úlohy pro obyčejné diferenciální rovnice

Greenova funkce pro dvoubodové okrajové úlohy pro obyčejné diferenciální rovnice Jan Tomeček Tento stručný text si klade za cíl co nejrychlejší uvedení do teorie Greenových funkcí pro obyčejné diferenciální

Greenova funkce pro dvoubodové okrajové úlohy pro obyčejné diferenciální rovnice Jan Tomeček Tento stručný text si klade za cíl co nejrychlejší uvedení do teorie Greenových funkcí pro obyčejné diferenciální

Jak funguje asymetrické šifrování?

Jak funguje asymetrické šifrování? Petr Vodstrčil petr.vodstrcil@vsb.cz Katedra aplikované matematiky, Fakulta elektrotechniky a informatiky, Vysoká škola báňská Technická univerzita Ostrava Petr Vodstrčil

Jak funguje asymetrické šifrování? Petr Vodstrčil petr.vodstrcil@vsb.cz Katedra aplikované matematiky, Fakulta elektrotechniky a informatiky, Vysoká škola báňská Technická univerzita Ostrava Petr Vodstrčil

Problematika převodu zprávy na body eliptické křivky

Problematika převodu zprávy na body eliptické křivky Ing. Filip Buršík Ústav telekomunikací Fakulta elektrotechniky a komunikačních technologií Vysoké Učení Technické v Brně Purkyňova 118, 612 00 Brno,

Problematika převodu zprávy na body eliptické křivky Ing. Filip Buršík Ústav telekomunikací Fakulta elektrotechniky a komunikačních technologií Vysoké Učení Technické v Brně Purkyňova 118, 612 00 Brno,

Šárka Došlá. Matematicko-fyzikální fakulta Univerzita Karlova v Praze. Bimodální rozdělení. Šárka Došlá. Motivace. Základní pojmy

Matematicko-fyzikální fakulta Univerzita Karlova v Praze 1/20 Joiner (1975): Histogram výšky studentů, který ilustruje bimodalitu lidské výšky. Schilling a kol. (2002): Ve skutečnosti bylo dané unimodální!

Matematicko-fyzikální fakulta Univerzita Karlova v Praze 1/20 Joiner (1975): Histogram výšky studentů, který ilustruje bimodalitu lidské výšky. Schilling a kol. (2002): Ve skutečnosti bylo dané unimodální!

Kvantové algoritmy a bezpečnost. Václav Potoček

Kvantové algoritmy a bezpečnost Václav Potoček Osnova Úvod: Kvantové zpracování informace Shorův algoritmus Kvantová distribuce klíče Post-kvantové zabezpečení Úvod Kvantové zpracování informace Kvantový

Kvantové algoritmy a bezpečnost Václav Potoček Osnova Úvod: Kvantové zpracování informace Shorův algoritmus Kvantová distribuce klíče Post-kvantové zabezpečení Úvod Kvantové zpracování informace Kvantový

Definice. Vektorový prostor V nad tělesem T je množina s operacemi + : V V V, tj. u, v V : u + v V : T V V, tj. ( u V )( a T ) : a u V které splňují

Definice. Vektorový prostor V nad tělesem T je množina s operacemi + : V V V, tj. u, v V : u + v V : T V V, tj. ( u V )( a T ) : a u V které splňují 1. u + v = v + u, u, v V 2. (u + v) + w = u + (v + w),

Definice. Vektorový prostor V nad tělesem T je množina s operacemi + : V V V, tj. u, v V : u + v V : T V V, tj. ( u V )( a T ) : a u V které splňují 1. u + v = v + u, u, v V 2. (u + v) + w = u + (v + w),

Je založen na pojmu derivace funkce a její užití. Z předchozího studia je třeba si zopakovat a orientovat se v pojmech: funkce, D(f), g 2 : y =

0.1 Diferenciální počet Je částí infinitezimálního počtu, což je souhrnný název pro diferenciální a integrální počet. Je založen na pojmu derivace funkce a její užití. Z předchozího studia je třeba si

0.1 Diferenciální počet Je částí infinitezimálního počtu, což je souhrnný název pro diferenciální a integrální počet. Je založen na pojmu derivace funkce a její užití. Z předchozího studia je třeba si

0.1 Úvod do matematické analýzy

Matematika I (KMI/PMATE) 1 0.1 Úvod do matematické analýzy 0.1.1 Limita a spojitost funkce Lineární funkce Lineární funkce je jedna z nejjednodušších a možná i nejpoužívanějších funkcí. f(x) = kx + q D(f)

Matematika I (KMI/PMATE) 1 0.1 Úvod do matematické analýzy 0.1.1 Limita a spojitost funkce Lineární funkce Lineární funkce je jedna z nejjednodušších a možná i nejpoužívanějších funkcí. f(x) = kx + q D(f)

Šifrová ochrana informací věk počítačů PS5-2

Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací věk počítačů PS5-2 1 Osnova šifrová ochrana využívající výpočetní techniku např. Feistelova šifra; symetrické a asymetrické šifry;

Bezpečnost informací BI Ing. Jindřich Kodl, CSc. Šifrová ochrana informací věk počítačů PS5-2 1 Osnova šifrová ochrana využívající výpočetní techniku např. Feistelova šifra; symetrické a asymetrické šifry;

Výběrové charakteristiky a jejich rozdělení

Katedra ekonometrie, FVL, UO Brno kancelář 69a, tel. 973 442029 email:jiri.neubauer@unob.cz Statistické šetření úplné (vyčerpávající) neúplné (výběrové) U výběrového šetření se snažíme o to, aby výběrový

Katedra ekonometrie, FVL, UO Brno kancelář 69a, tel. 973 442029 email:jiri.neubauer@unob.cz Statistické šetření úplné (vyčerpávající) neúplné (výběrové) U výběrového šetření se snažíme o to, aby výběrový

pravděpodobnosti Pravděpodobnost je teorií statistiky a statistika je praxí teorie pravděpodobnosti.

3.1 Základy teorie pravděpodobnosti Pravděpodobnost je teorií statistiky a statistika je praxí teorie pravděpodobnosti. Co se dozvíte Náhodný pokus a náhodný jev. Pravděpodobnost, počítání s pravděpodobnostmi.

3.1 Základy teorie pravděpodobnosti Pravděpodobnost je teorií statistiky a statistika je praxí teorie pravděpodobnosti. Co se dozvíte Náhodný pokus a náhodný jev. Pravděpodobnost, počítání s pravděpodobnostmi.

Definice 7.1 Nechť je dán pravděpodobnostní prostor (Ω, A, P). Zobrazení. nebo ekvivalentně

7 Náhodný vektor Nezávislost náhodných veličin Definice 7 Nechť je dán pravděpodobnostní prostor (Ω, A, P) Zobrazení X : Ω R n, které je A-měřitelné, se nazývá (n-rozměrný) náhodný vektor Měřitelností

7 Náhodný vektor Nezávislost náhodných veličin Definice 7 Nechť je dán pravděpodobnostní prostor (Ω, A, P) Zobrazení X : Ω R n, které je A-měřitelné, se nazývá (n-rozměrný) náhodný vektor Měřitelností

Limitní věty teorie pravděpodobnosti. Jiří Neubauer. Katedra ekonometrie, FVL, UO Brno kancelář 69a, tel

Katedra ekonometrie, FVL, UO Brno kancelář 69a, tel. 973 442029 email:jiri.neubauer@unob.cz Jestliže opakujeme nezávisle nějaký pokus, můžeme z pozorovaných hodnot sestavit rozdělení relativních četností

Katedra ekonometrie, FVL, UO Brno kancelář 69a, tel. 973 442029 email:jiri.neubauer@unob.cz Jestliže opakujeme nezávisle nějaký pokus, můžeme z pozorovaných hodnot sestavit rozdělení relativních četností

KMA/P506 Pravděpodobnost a statistika KMA/P507 Statistika na PC

Přednáša 04 Přírodovědecá faulta Katedra matematiy KMA/P506 Pravděpodobnost a statistia KMA/P507 Statistia na PC jiri.cihlar@ujep.cz Záon velých čísel Lemma Nechť náhodná veličina nabývá pouze nezáporných

Přednáša 04 Přírodovědecá faulta Katedra matematiy KMA/P506 Pravděpodobnost a statistia KMA/P507 Statistia na PC jiri.cihlar@ujep.cz Záon velých čísel Lemma Nechť náhodná veličina nabývá pouze nezáporných

Síla a významnost asociace mezi proměnnými v systému

Síla a významnost asociace mezi proměnnými v systému Program 1. Entropie jako míra neuspořádanosti. 2. Entropie jako míra informace. 3. Entropie na rozkladu množiny elementárních jevů. 4. Vlastnosti entropie.

Síla a významnost asociace mezi proměnnými v systému Program 1. Entropie jako míra neuspořádanosti. 2. Entropie jako míra informace. 3. Entropie na rozkladu množiny elementárních jevů. 4. Vlastnosti entropie.

Data Encryption Standard (DES)

Data Encryption Standard (DES) Andrew Kozlík KA MFF UK Šifra DES DES je bloková šifra, P = C = {0, 1} 64 Klíče mají délku 64 bitů, ale jen 56 bitů je účinných: K = { b {0, 1} 64 8 i=1 b i+8n 1 (mod 2),

Data Encryption Standard (DES) Andrew Kozlík KA MFF UK Šifra DES DES je bloková šifra, P = C = {0, 1} 64 Klíče mají délku 64 bitů, ale jen 56 bitů je účinných: K = { b {0, 1} 64 8 i=1 b i+8n 1 (mod 2),

1. Posloupnosti čísel

1. Posloupnosti čísel 1.1. Posloupnosti a operace s nimi Definice 1.1 Posloupnost reálných čísel ( = reálná posloupnost ) je zobrazení, jehož definičním oborem je množina N a oborem hodnot je nějaká podmnožina

1. Posloupnosti čísel 1.1. Posloupnosti a operace s nimi Definice 1.1 Posloupnost reálných čísel ( = reálná posloupnost ) je zobrazení, jehož definičním oborem je množina N a oborem hodnot je nějaká podmnožina

Lékařská biofyzika, výpočetní technika I. Biostatistika Josef Tvrdík (doc. Ing. CSc.)

Lékařská biofyzika, výpočetní technika I Biostatistika Josef Tvrdík (doc. Ing. CSc.) Přírodovědecká fakulta, katedra informatiky josef.tvrdik@osu.cz konzultace úterý 14.10 až 15.40 hod. http://www1.osu.cz/~tvrdik

Lékařská biofyzika, výpočetní technika I Biostatistika Josef Tvrdík (doc. Ing. CSc.) Přírodovědecká fakulta, katedra informatiky josef.tvrdik@osu.cz konzultace úterý 14.10 až 15.40 hod. http://www1.osu.cz/~tvrdik

Experimentální stanovení entropie českého textu

Experimentální stanovení entropie českého textu Antonín Novák novak.antonin@fel.cvut.cz Tomáš Báča bacatoma@fel.cvut.cz 4. dubna 2012 Abstrakt Práce se zabývá analýzou českého textu. Zkoumali jsme syntaktickou

Experimentální stanovení entropie českého textu Antonín Novák novak.antonin@fel.cvut.cz Tomáš Báča bacatoma@fel.cvut.cz 4. dubna 2012 Abstrakt Práce se zabývá analýzou českého textu. Zkoumali jsme syntaktickou

Posloupnosti a jejich limity

KMA/MAT Přednáška č. 7, Posloupnosti a jejich ity 5. listopadu 203 Motivační příklady Prozkoumejme, zatím laicky, následující posloupnosti: Posloupnost, 4, 9,..., n 2,... : Hodnoty rostou nade všechny

KMA/MAT Přednáška č. 7, Posloupnosti a jejich ity 5. listopadu 203 Motivační příklady Prozkoumejme, zatím laicky, následující posloupnosti: Posloupnost, 4, 9,..., n 2,... : Hodnoty rostou nade všechny

2 Hlavní charakteristiky v analýze přežití

2 Hlavní charakteristiky v analýze přežití Předpokládané výstupy z výuky: 1. Student umí definovat funkci přežití, rizikovou funkci a kumulativní rizikovou funkci a zná funkční vazby mezi nimi 2. Student

2 Hlavní charakteristiky v analýze přežití Předpokládané výstupy z výuky: 1. Student umí definovat funkci přežití, rizikovou funkci a kumulativní rizikovou funkci a zná funkční vazby mezi nimi 2. Student

Asymetrická kryptografie a elektronický podpis. Ing. Dominik Breitenbacher Mgr. Radim Janča

Asymetrická kryptografie a elektronický podpis Ing. Dominik Breitenbacher ibreiten@fit.vutbr.cz Mgr. Radim Janča ijanca@fit.vutbr.cz Obsah cvičení Asymetrická, symetrická a hybridní kryptografie Kryptoanalýza

Asymetrická kryptografie a elektronický podpis Ing. Dominik Breitenbacher ibreiten@fit.vutbr.cz Mgr. Radim Janča ijanca@fit.vutbr.cz Obsah cvičení Asymetrická, symetrická a hybridní kryptografie Kryptoanalýza

KOMPRESE OBRAZŮ. Václav Hlaváč. Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání. hlavac@fel.cvut.

1/24 KOMPRESE OBRAZŮ Václav Hlaváč Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání hlavac@fel.cvut.cz http://cmp.felk.cvut.cz/ hlavac KOMPRESE OBRAZŮ, ÚVOD 2/24 Cíl:

1/24 KOMPRESE OBRAZŮ Václav Hlaváč Fakulta elektrotechnická ČVUT v Praze katedra kybernetiky, Centrum strojového vnímání hlavac@fel.cvut.cz http://cmp.felk.cvut.cz/ hlavac KOMPRESE OBRAZŮ, ÚVOD 2/24 Cíl:

Základy kryptologie. Kamil Malinka malinka@fit.vutbr.cz Fakulta informačních technologií

Základy kryptologie Kamil Malinka malinka@fit.vutbr.cz Fakulta informačních technologií 1 Detaily zkoušky Během semestru je možno získat maximální počet 100 bodů projekty - 20b. vnitrosemestrální písemka

Základy kryptologie Kamil Malinka malinka@fit.vutbr.cz Fakulta informačních technologií 1 Detaily zkoušky Během semestru je možno získat maximální počet 100 bodů projekty - 20b. vnitrosemestrální písemka

Základy teorie pravděpodobnosti

Základy teorie pravděpodobnosti Náhodný jev Pravděpodobnost náhodného jevu Roman Biskup (zapálený) statistik ve výslužbě, aktuálně analytik v praxi ;-) roman.biskup(at)email.cz 15. srpna 2012 Statistika

Základy teorie pravděpodobnosti Náhodný jev Pravděpodobnost náhodného jevu Roman Biskup (zapálený) statistik ve výslužbě, aktuálně analytik v praxi ;-) roman.biskup(at)email.cz 15. srpna 2012 Statistika

Pravděpodobnostní algoritmy

Pravděpodobnostní algoritmy 17. a 18. přednáška z kryptografie Alena Gollová 1/31 Obsah 1 Diskrétní rozdělení náhodné veličiny Algoritmus Generate and Test 2 Alena Gollová 2/31 Diskrétní rozdělení náhodné

Pravděpodobnostní algoritmy 17. a 18. přednáška z kryptografie Alena Gollová 1/31 Obsah 1 Diskrétní rozdělení náhodné veličiny Algoritmus Generate and Test 2 Alena Gollová 2/31 Diskrétní rozdělení náhodné

Teorie informace: řešené příklady 2014 Tomáš Kroupa

Teorie informace: řešené příklady 04 Tomáš Kroupa Kolik otázek je třeba v průměru položit, abychom se dozvěděli datum narození člověka (den v roce), pokud odpovědi jsou pouze ano/ne a tázaný odpovídá pravdivě?

Teorie informace: řešené příklady 04 Tomáš Kroupa Kolik otázek je třeba v průměru položit, abychom se dozvěděli datum narození člověka (den v roce), pokud odpovědi jsou pouze ano/ne a tázaný odpovídá pravdivě?

Univerzita Karlova v Praze procesy II. Zuzana. funkce

Náhodné 1 1 Katedra pravděpodobnosti a matematické statistiky Univerzita Karlova v Praze email: praskova@karlin.mff.cuni.cz 11.-12.3. 2010 1 Outline Lemma 1: 1. Nechť µ, ν jsou konečné míry na borelovských

Náhodné 1 1 Katedra pravděpodobnosti a matematické statistiky Univerzita Karlova v Praze email: praskova@karlin.mff.cuni.cz 11.-12.3. 2010 1 Outline Lemma 1: 1. Nechť µ, ν jsou konečné míry na borelovských

3 Bodové odhady a jejich vlastnosti

3 Bodové odhady a jejich vlastnosti 3.1 Statistika (Skripta str. 77) Výběr pořizujeme proto, abychom se (více) dověděli o souboru, ze kterého jsme výběr pořídili. Zde se soustředíme na situaci, kdy známe

3 Bodové odhady a jejich vlastnosti 3.1 Statistika (Skripta str. 77) Výběr pořizujeme proto, abychom se (více) dověděli o souboru, ze kterého jsme výběr pořídili. Zde se soustředíme na situaci, kdy známe

II. Symetrické šifrovací systémy

verze: 2.1, 11.4. 2007 II. Symetrické šifrovací systémy Vlastimil Klíma Obsah 7. Symetrické šifrovací systémy... 2 7.1. Kryptografický systém pro šifrování zpráv (šifra) - symetrický i asymetrický... 2

verze: 2.1, 11.4. 2007 II. Symetrické šifrovací systémy Vlastimil Klíma Obsah 7. Symetrické šifrovací systémy... 2 7.1. Kryptografický systém pro šifrování zpráv (šifra) - symetrický i asymetrický... 2

Matematika (KMI/PMATE)

Matematika (KMI/PMATE) Přednáška druhá aneb Úvod do matematické analýzy Limita a spojitost funkce Matematika (KMI/PMATE) 1 / 30 Osnova přednášky lineární funkce y = kx + q definice lineární funkce význam

Matematika (KMI/PMATE) Přednáška druhá aneb Úvod do matematické analýzy Limita a spojitost funkce Matematika (KMI/PMATE) 1 / 30 Osnova přednášky lineární funkce y = kx + q definice lineární funkce význam

IV. Základní pojmy matematické analýzy IV.1. Rozšíření množiny reálných čísel

Matematická analýza IV. Základní pojmy matematické analýzy IV.1. Rozšíření množiny reálných čísel na množině R je definováno: velikost (absolutní hodnota), uspořádání, aritmetické operace; znázornění:

Matematická analýza IV. Základní pojmy matematické analýzy IV.1. Rozšíření množiny reálných čísel na množině R je definováno: velikost (absolutní hodnota), uspořádání, aritmetické operace; znázornění:

Kapitola 1: Reálné funkce 1/13

Kapitola 1: Reálné funkce 1/13 Číselné množiny N, N 0, Z, Q, I, R, C Definice: Kartézský součin M N množin M a N je množina všech uspořádaných dvojic, ve kterých je první složka prvkem množiny M a druhá

Kapitola 1: Reálné funkce 1/13 Číselné množiny N, N 0, Z, Q, I, R, C Definice: Kartézský součin M N množin M a N je množina všech uspořádaných dvojic, ve kterých je první složka prvkem množiny M a druhá

Numerická stabilita algoritmů

Numerická stabilita algoritmů Petr Tichý 9. října 2013 1 Numerická stabilita algoritmů Pravidla v konečné aritmetice Pro počítání v konečné aritmetice počítače platí určitá pravidla, která jsou důležitá

Numerická stabilita algoritmů Petr Tichý 9. října 2013 1 Numerická stabilita algoritmů Pravidla v konečné aritmetice Pro počítání v konečné aritmetice počítače platí určitá pravidla, která jsou důležitá

= je prostý orientovaný graf., formálně c ( u, v) 0. dva speciální uzly: zdrojový uzel s a cílový uzel t. Dále budeme bez

Síť Síť je čtveřice N = ( G, s, t, c) kde G ( V, A) = je prostý orientovaný graf a každé orientované hraně ( u, v) je přiřazeno nezáporné číslo, které se nazývá kapacita hrany ( u, v), formálně c ( u,

Síť Síť je čtveřice N = ( G, s, t, c) kde G ( V, A) = je prostý orientovaný graf a každé orientované hraně ( u, v) je přiřazeno nezáporné číslo, které se nazývá kapacita hrany ( u, v), formálně c ( u,

Cvičení ze statistiky - 7. Filip Děchtěrenko

Cvičení ze statistiky - 7 Filip Děchtěrenko Minule bylo.. Probrali jsme spojité modely Tyhle termíny by měly být známé: Rovnoměrné rozdělení Střední hodnota Mccalova transformace Normální rozdělení Přehled

Cvičení ze statistiky - 7 Filip Děchtěrenko Minule bylo.. Probrali jsme spojité modely Tyhle termíny by měly být známé: Rovnoměrné rozdělení Střední hodnota Mccalova transformace Normální rozdělení Přehled

Komerční výrobky pro kvantovou kryptografii

Cryptofest 05 Katedra počítačů, Fakulta elektrotechnická České vysoké učení technické v Praze 19. března 2005 O čem bude řeč Kryptografie Kryptografie se zejména snaží řešit: autorizovanost přístupu autenticitu

Cryptofest 05 Katedra počítačů, Fakulta elektrotechnická České vysoké učení technické v Praze 19. března 2005 O čem bude řeč Kryptografie Kryptografie se zejména snaží řešit: autorizovanost přístupu autenticitu

6. ANALYTICKÁ GEOMETRIE

Vektorová algebra 6. ANALYTICKÁ GEOMETRIE Pravoúhlé souřadnice bodu v prostoru Poloha bodu v prostoru je vzhledem ke třem osám k sobě kolmým určena třemi souřadnicemi, které tvoří uspořádanou trojici reálných

Vektorová algebra 6. ANALYTICKÁ GEOMETRIE Pravoúhlé souřadnice bodu v prostoru Poloha bodu v prostoru je vzhledem ke třem osám k sobě kolmým určena třemi souřadnicemi, které tvoří uspořádanou trojici reálných

Riemannův určitý integrál

Riemannův určitý integrál 1. Motivační příklad Příklad (Motivační příklad pro zavedení Riemannova integrálu). Nechť,. Vypočtěme obsah vybarvené oblasti ohraničené grafem funkce, osou a svislými přímkami

Riemannův určitý integrál 1. Motivační příklad Příklad (Motivační příklad pro zavedení Riemannova integrálu). Nechť,. Vypočtěme obsah vybarvené oblasti ohraničené grafem funkce, osou a svislými přímkami

0.1 Úvod do lineární algebry

Matematika KMI/PMATE 1 01 Úvod do lineární algebry 011 Lineární rovnice o 2 neznámých Definice 011 Lineární rovnice o dvou neznámých x, y je rovnice, která může být vyjádřena ve tvaru ax + by = c, kde

Matematika KMI/PMATE 1 01 Úvod do lineární algebry 011 Lineární rovnice o 2 neznámých Definice 011 Lineární rovnice o dvou neznámých x, y je rovnice, která může být vyjádřena ve tvaru ax + by = c, kde

Uvod Modely n-tic Vyhodnocov an ı Vyhlazov an ı a stahov an ı Rozˇ s ıˇ ren ı model u n-tic Jazykov e modelov an ı Pavel Smrˇ z 27.

Jazykové modelování Pavel Smrž 27. listopadu 2006 Osnova 1 Úvod motivace, základní pojmy 2 Modely n-tic 3 Způsob vyhodnocování 4 Vyhlazování a stahování 5 Rozšíření modelů n-tic 6 Lingvisticky motivované

Jazykové modelování Pavel Smrž 27. listopadu 2006 Osnova 1 Úvod motivace, základní pojmy 2 Modely n-tic 3 Způsob vyhodnocování 4 Vyhlazování a stahování 5 Rozšíření modelů n-tic 6 Lingvisticky motivované

BCH kódy. Alena Gollová, TIK BCH kódy 1/27

7. přednáška z algebraického kódování Alena Gollová, TIK 1/27 Obsah 1 Binární Alena Gollová, TIK 2/27 Binární jsou cyklické kódy zadané svými generujícími kořeny. Díky šikovné volbě kořenů opravuje kód

7. přednáška z algebraického kódování Alena Gollová, TIK 1/27 Obsah 1 Binární Alena Gollová, TIK 2/27 Binární jsou cyklické kódy zadané svými generujícími kořeny. Díky šikovné volbě kořenů opravuje kód

Algoritmizace. Jiří Vyskočil, Marko Genyg-Berezovskyj 2010

Jiří Vyskočil, Marko Genyg-Berezovskyj 2010 Úvod stránky předmětu: https://cw.felk.cvut.cz/doku.php/courses/a4b33alg/start cíle předmětu Cílem je schopnost samostatné implementace různých variant základních

Jiří Vyskočil, Marko Genyg-Berezovskyj 2010 Úvod stránky předmětu: https://cw.felk.cvut.cz/doku.php/courses/a4b33alg/start cíle předmětu Cílem je schopnost samostatné implementace různých variant základních

Necht tedy máme přirozená čísla n, k pod pojmem systém lineárních rovnic rozumíme rovnice ve tvaru

2. Systémy lineárních rovnic V této kapitole se budeme zabývat soustavami lineárních rovnic s koeficienty z pole reálných případně komplexních čísel. Uvádíme podmínku pro existenci řešení systému lineárních

2. Systémy lineárních rovnic V této kapitole se budeme zabývat soustavami lineárních rovnic s koeficienty z pole reálných případně komplexních čísel. Uvádíme podmínku pro existenci řešení systému lineárních

Odpřednesenou látku naleznete v kapitole 3.3 skript Diskrétní matematika.

Lineární kódy, část 2 Odpřednesenou látku naleznete v kapitole 3.3 skript Diskrétní matematika. Jiří Velebil: A7B01LAG 22.12.2014: Lineární kódy, část 2 1/12 Dnešní přednáška 1 Analýza Hammingova (7, 4)-kódu.

Lineární kódy, část 2 Odpřednesenou látku naleznete v kapitole 3.3 skript Diskrétní matematika. Jiří Velebil: A7B01LAG 22.12.2014: Lineární kódy, část 2 1/12 Dnešní přednáška 1 Analýza Hammingova (7, 4)-kódu.

Základy počtu pravděpodobnosti a metod matematické statistiky

Errata ke skriptu Základy počtu pravděpodobnosti a metod matematické statistiky K. Hron a P. Kunderová Autoři prosí čtenáře uvedeného studijního textu, aby případné další odhalené chyby nad rámec tohoto

Errata ke skriptu Základy počtu pravděpodobnosti a metod matematické statistiky K. Hron a P. Kunderová Autoři prosí čtenáře uvedeného studijního textu, aby případné další odhalené chyby nad rámec tohoto

Přednáška 6, 7. listopadu 2014

Přednáška 6, 7. listopadu 204 Část 3: nekonečné řady Základní definice. Nekonečná řada, krátce řada, je posloupnost reálných čísel (a n ) R uvedená v zápisu a n = a + a 2 + a 3 +..., spolu s metodou přiřazující

Přednáška 6, 7. listopadu 204 Část 3: nekonečné řady Základní definice. Nekonečná řada, krátce řada, je posloupnost reálných čísel (a n ) R uvedená v zápisu a n = a + a 2 + a 3 +..., spolu s metodou přiřazující

Nestranný odhad Statistické vyhodnocování exp. dat M. Čada

Nestranný odhad 1 Parametr θ Máme statistický (výběrový) soubor, který je realizací náhodného výběru 1, 2, 3,, n z pravděpodobnostní distribuce, která je kompletně stanovena jedním nebo více parametry

Nestranný odhad 1 Parametr θ Máme statistický (výběrový) soubor, který je realizací náhodného výběru 1, 2, 3,, n z pravděpodobnostní distribuce, která je kompletně stanovena jedním nebo více parametry

Limita a spojitost funkce a zobrazení jedné reálné proměnné

Přednáška 4 Limita a spojitost funkce a zobrazení jedné reálné proměnné V několika následujících přednáškách budeme studovat zobrazení jedné reálné proměnné f : X Y, kde X R a Y R k. Protože pro každé

Přednáška 4 Limita a spojitost funkce a zobrazení jedné reálné proměnné V několika následujících přednáškách budeme studovat zobrazení jedné reálné proměnné f : X Y, kde X R a Y R k. Protože pro každé

Pravděpodobnost a její vlastnosti

Pravděpodobnost a její vlastnosti 1 Pravděpodobnost a její vlastnosti Náhodné jevy Náhodný jev je výsledek pokusu (tj. realizace určitého systému podmínek) a jeho charakteristickým rysem je, že může, ale

Pravděpodobnost a její vlastnosti 1 Pravděpodobnost a její vlastnosti Náhodné jevy Náhodný jev je výsledek pokusu (tj. realizace určitého systému podmínek) a jeho charakteristickým rysem je, že může, ale

Diskrétní matematika. DiM /01, zimní semestr 2016/2017

Diskrétní matematika Petr Kovář petr.kovar@vsb.cz Vysoká škola báňská Technická univerzita Ostrava DiM 470-2301/01, zimní semestr 2016/2017 O tomto souboru Tento soubor je zamýšlen především jako pomůcka

Diskrétní matematika Petr Kovář petr.kovar@vsb.cz Vysoká škola báňská Technická univerzita Ostrava DiM 470-2301/01, zimní semestr 2016/2017 O tomto souboru Tento soubor je zamýšlen především jako pomůcka